Shadow Brokers, một nhóm hacker vừa tuyên bố rằng họ đã đánh cắp được hàng loạt công cụ hack từ nhóm Equation Group, một đơn vị tấn công mạng có liên hệ với NSA - cơ quan An ninh Mỹ. Với các công cụ này, giờ việc tấn công các máy tính hệ điều hành Windows đã trở nên không thể dễ dàng hơn. Quan trọng hơn, các phiên bản Windows, từ Windows 2000 đến Server 2012 và cả Windows 7, Windows 8 đều có thể bị tấn công bởi các công cụ này.

Không chỉ vậy, những file chương trình mà nhóm hacker này phát hành còn có các công cụ để giám sát SWIFT, hệ thống chuyển tiền thanh toán giữa các ngân hàng trên thế giới. Việc phân tích đối với các tài liệu bị rò rỉ và file thực thi còn cho thấy rằng, các tường lửa Cisco và các cổng VPN cũng là mục tiêu của bộ công cụ này.

Nhóm hacker Shadow Borkers từng cố gắng bán đấu giá các công cụ tấn công mạng này cho người trả giá cao nhất, nhưng sau đó thương vụ này đã thất bại do không tìm được người mua, vì vậy, nhóm đã bắt đầu phát hành miễn phí toàn bộ các chương trình này.

Tuần trước, nhóm hacker này đã phát hành mật khẩu cho một bộ nhớ cache đã được mã hóa của bộ khai thác Unix, bao gồm một cách khai thác từ xa lỗ hổng zero-day cho hệ điều hành Solaris, và framework TOAST. Đến hôm nay, nhóm này tiếp tục công bố thêm các công cụ trên qua một gói dữ liệu mã hóa 117.9 MB, có tên là “Lost in Translation”. Gói dữ liệu này có thể được mở khóa bằng mật khẩu “Reeeeeeeeeeeeeee” (15 chữ e sau chữ R).

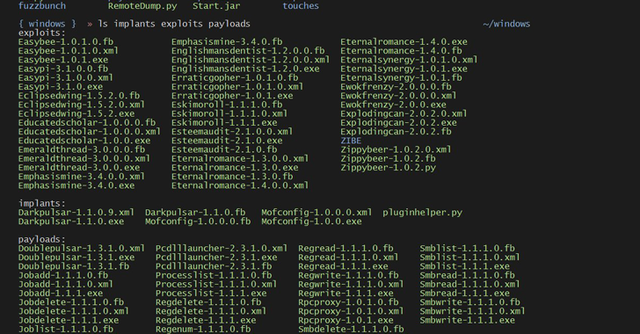

Ai đó đã tải bộ dữ liệu đã mở khóa lên GitHub và liệt kê danh sách tất cả các file chứa trong đó, bao gồm 23 công cụ hacking. Các công cụ đó bao gồm những cái tên như: EasyBee, EternalRomance, FuzzBunch, EducatedScholar, EskimoRoll, EclipsedWing, EsteemAudit, EnglishMansDentist, MofConfig, ErraticGopher, EmphasisMine, EmeraldThread, EternalSynergy, EwokFrenzy, ZippyBeer, ExplodingCan, DoublePulsar và các công cụ khác.

Các nhà nghiên cứu bảo mật đã bắt đầu đào sâu hơn gói dữ liệu này để xác định khả năng của các công cụ khai thác, các bộ cấy ghép và các tải công việc (payload) được cho là có thể hoạt động trên nền tảng Windows.

Gói dữ liệu từ NSA: Windows, SWIFT và OddJob

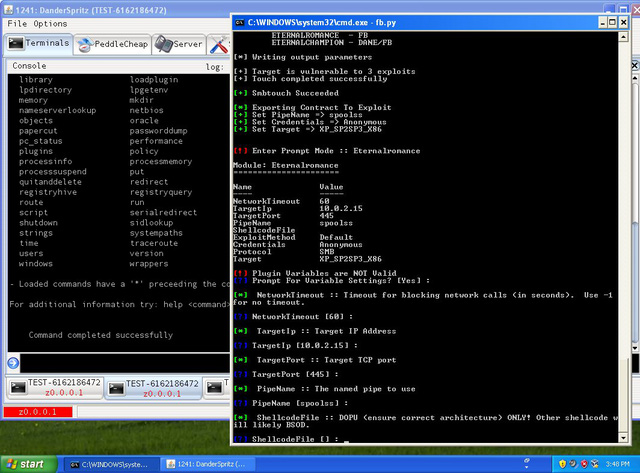

Gói dữ liệu này bao gồm 3 thư mục: Windows, SWIFT và OddJob. Trong đó thư mục Windows chứa nhiều công cụ hack nhắm vào hệ điều hành Windows, nhưng theo các nhà nghiên cứu, nó chỉ hiệu quả trong việc tấn công vào các phiên bản cũ của Windows (như Windows XP) và Windows Server 2003.

Nhà nghiên cứu bảo mật với tên Hacker Fantastic cho biết trên Twitter. “EternalBlue là bộ khai thác thực thi lệnh từ xa (RCE exploit) zero-day ảnh hưởng đến phiên bản Windows 2008 R2 Server đã cập nhật qua SMB (Server Message Block) và NBT (NetBIOS over TCP: các giao thức truyền tin giữa các máy tính).”

Một thư mục khác có tên OddJob, chứa một bộ cấy ghép trên nền Windows và bao gồm cả các file cấu hình và tải công việc. Mặc dù các chi tiết về bộ cấy ghép này chưa được tiết lộ, nhưng nó có thể hoạt động trên từ Windows Server 2003 Enterprise cho tới Windows XP Professional.

Thậm chí, kiến trúc sư về bảo mật Kevin Beaumont còn xác nhận qua Twitter rằng, một số bộ khai thác Windows trong gói dữ liệu này còn không thể bị phát hiện bởi dịch vụ quét tệp tin trực tuyến như VirusTotal, một dấu hiệu cho thấy những công cụ này chưa từng được thấy trước đây.

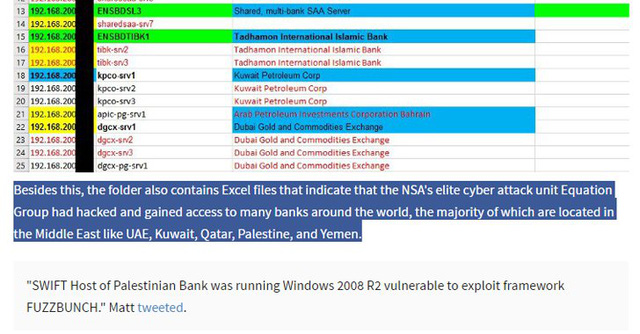

Những hình ảnh cho thấy tên ngân hàng tham gia các giao dịch chuyển tiền

Một nhà nghiên cứu bảo mật khác với tên x0rz trên Twitter cũng cho biết. “Rất nhiều bộ khai thác từ xa tốt xuất hiện trong các công cụ của nhóm Equation Group. Chỉ cần một vài lỗ hổng Zero-day được thiết kế tốt là đủ để sở hữu cả hành tinh này.”

Trong thư mục SWIFT, thay vì các công cụ hack trực tiếp vào hệ thống thanh toán liên ngân hàng, nó lại cho phép giám sát các thanh toán với những bài thuyết trình Powerpoint, bằng chứng, các chứng chỉ và kiến trúc nội bộ của EastNets, một trong những Văn phòng Dịch vụ SWIFT lớn nhất trong khu vực Trung Đông.

SWIFT (Society for Worldwide Interbank and Financial Telecommunication) là hệ thống viễn thông liên ngân hàng và tài chính toàn cầu, được hàng nghìn ngân hàng và tổ chức trên thế giới sử dụng để chuyển đi hàng tỷ USD mỗi ngày.

Nhà nghiên cứu bảo mật Matt Suiche giải thích trong một bài đăng trên blog của mình. “Một Văn phòng Dịch vụ SWIFT tương tự như đám mây Cloud cho các ngân hàng. Khi đề cập đến các giao dịch và trao đổi thông tin qua SWIFT, giao dịch của các ngân hàng được lưu trữ và quản lý bởi Phòng Dịch vụ SWIFT qua một cơ sở dữ liệu Oracle và phần mềm SWIFT.”

Thư mục SWIFT này chứa các tập lệnh SQL cho phép tìm kiếm các thông tin từ cơ sở dữ liệu Oracle, như danh sách người dùng cơ sở dữ liệu và các truy vấn tin nhắn SWIFT. Bên cạnh đó, thư mục này còn chứa các file Excel chỉ ra rằng Equation Group – đơn vị tấn công mạng cấp cao có liên hệ với NSA, đã tấn công và giành quyền truy cập tới nhiều ngân hàng trên thế giới, phần lớn trong số đó có trụ sở tại Trung Đông, như UAE, Kuwait, Qatar, Palestine và Yemen.

Chưa rõ những công cụ mà Shadow Brokers vừa phát hành đã là toàn bộ các công cụ của NSA mà họ đang nắm giữ hay chưa, hay đây là lần cuối cùng họ lấy cắp các công cụ này từ tổ chức tình báo của Mỹ.

Cập nhật: EastNet từ chối xác nhận việc cơ sở dữ liệu SWIFT của họ bị xâm nhập.

Trong tuyên bố chính thức của mình ngày hôm nay, EastNet từ chối cho rằng Phòng Dịch vụ SWIFT của mình bị tổn thương và cho rằng các báo cáo về việc hack là “hoàn toàn sai lầm và không có căn cứ.”

“Báo cáo cho rằng có một cuộc tấn công gây tổn thương đến mạng lưới Phòng Dịch vụ EastNet là hoàn toàn sai lầm và không có căn cứ. Bộ phận An ninh Nội bộ của mạng lưới EastNet đã kiểm tra toàn bộ các máy chủ và không tìm thấy bất kỳ lỗ hổng hay dấu hiệu nào của việc hacker xâm nhập.”

“Các Phòng Dịch vụ của EastNet chạy trên một mạng lưới hoàn toàn riêng biệt, không thể bị xâm nhập từ các mạng công cộng. Các bức ảnh xuất hiện trên Twitter, tuyên bố rằng đó là thông tin bị rò rỉ, chỉ là các trang đã cũ và lỗi thời, được tạo ra trên một máy chủ nội bộ cấp thấp vốn không được sử dụng từ năm 2013.”

Tham khảo The Register, The HackerNews

Nguồn: Genk.vn

Chuyên viên quản trị và an ninh mạng

Công Ty Cổ Phần Tân Vĩnh Cửu (Tavico group)

Địa điểm: Đồng Nai

Lương: Cạnh Tranh

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Nhân viên Kinh doanh Giải pháp An ninh mạng

CÔNG TY CỔ PHẦN TƯ VẤN VÀ DỊCH VỤ CÔNG NGHỆ ASIC

Địa điểm: Hà Nội

Lương: 1,000 - 2,000 USD