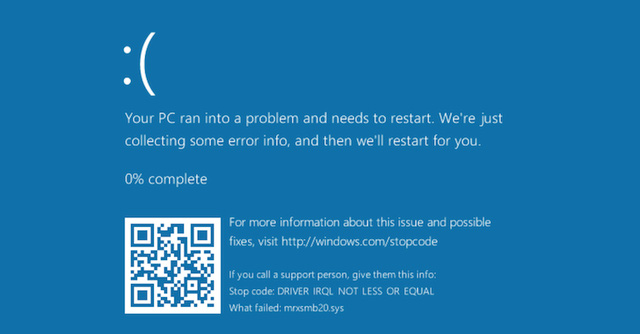

Tuần trước, một nhà nghiên cứu bảo mật đã công bố phát hiện của mình về một lỗ hổng zero-day trên Windows. Lỗ hổng gây lỗi bộ nhớ này nằm trong cách cài đặt của SMB (Server Message Block), giao thức chia sẻ file trong mạng lưới. Nó có thể cho phép một hacker thực hiện một cuộc tấn công từ chối dịch vụ (DoS) từ xa, gây crash hệ thống, và từ đó mở ra nhiều phương án tấn công khác nữa.

Nghiêm trọng hơn, lỗ hổng này xuất hiện trên hầu hết các phiên bản Windows, kể cả Windows 10, phiên bản hệ điều hành mới nhất và được xem là bảo mật nhất hiện nay.

Mức độ nghiêm trọng vượt quá thực tế

Chỉ một thời gian ngắn sau khi xuất hiện, một báo cáo tư vấn từ Trung tâm CERT Coordination Center thuộc Đại học Carnegie Mellon đã đưa ra cảnh báo về lỗ hổng này. Theo CERT, lỗ hổng này có thể làm người dùng Windows phải hứng chịu các cuộc tấn công thực thi mã độc (code-execution attack). Dựa vào nhận định ban đầu của mình, CERT chấm điểm mức độ nghiêm trọng của lỗ hổng ở mức 10, thang điểm cao nhất trong Hệ thống Chấm điểm Lỗ hổng Common Vulnerability Scoring System.

Một phần trong thông điệp cảnh báo của CERT.

Tuy nhiên, một thời gian ngắn sau đó, các nhà nghiên cứu bảo mật đến từ những nơi khác cũng tiến hành kiểm tra và đánh giá lại lỗ hổng này. Họ kết luận rằng, lỗ hổng này không nghiêm trọng như đánh giá của trung tâm CERT. Theo đó, có hai nguyên nhân khiến cho mức độ nghiêm trọng của lỗ hổng này thấp hơn đánh giá ban đầu.

Do có có nguồn gốc từ lỗi Null Pointer khi con trỏ chuột không chỉ dẫn một giá trị hợp lệ, lỗ hổng này chỉ có thể làm crash các máy tính khi buộc chúng phải thực thi các mã độc hại. Một lý do khác đó là, để tấn công khai thác lỗ hổng này qua Internet, các máy chủ có lỗ hổng sẽ phải được cấu hình để duy trì khả năng chia sẻ file ra bên ngoài. Đó là điều gần như không tổ chức nào có ý thức về bảo mật làm. Vì vậy, sau khi đánh giá lại, CERT đã hạ mức độ nghiêm trọng của lỗ hổng này từ 10 điểm xuống 7,8 điểm.

Vào thứ Năm tuần trước, chỉ vài giờ sau khi bản đánh giá ban đầu của CERT được phát hành, Microsoft cũng đưa ra các tuyên bố chính thức của mình về lỗ hổng này thông qua một hãng PR bên ngoài, WE Communications. Trong khi bản đánh giá ban đầu của CERT có thể đã đánh giá mức độ nghiêm trọng vượt quá thực tế, tuyên bố dưới đây của Microsoft lại làm tình hình trở nên đáng lo ngại hơn bao giờ hết.

“Windows là nền tảng duy nhất có cam kết khách hàng sẽ điều tra các báo cáo về vấn đề an ninh và chủ động cập nhật cho các thiết bị bị tác động sớm nhất có thể.” Một nhân viên giấu tên của hãng tiếp thị WE Communication, cho biết qua email. “Chúng tôi khuyến khích khách hàng sử dụng Windows 10 và trình duyệt Microsoft Edge để có được sự bảo vệ tốt nhất.”

Cách xử lý vấn đề không khôn ngoan của Microsoft

Nhân viên này đã không giải thích tại sao tuyên bố của hãng lại khuyên khách hàng sử dụng Windows 10 và Edge, trong khi trước đó, bản báo cáo của CERT đã cho biết rằng, lỗ hổng trên có thể hoạt động trên tất cả các phiên bản Windows (kể cả Windows 10) và không đòi hỏi máy tính mục tiêu phải sử dụng trình duyệt.

Không những thế, trang Arstechnica cũng nhiều lần hối thúc nhân viên đó cho biết các chi tiết để người dùng Windows có thể đánh giá các rủi ro mà họ có thể đối mặt cũng như các biện pháp khắc phục, nhưng cô ấy đã từ chối. Tương tự như vậy, khi nhận được những câu hỏi liên quan đến bảo mật từ phóng viên trang Arstechnica, nhân viên bên trong Microsoft cũng từ chối trả lời phỏng vấn.

Rõ ràng đây là một sai sót từ phía Microsoft. Thay vì cung cấp các thông tin hữu ích, công ty lại đưa ra các tuyên bố sai lầm rằng những hệ điều hành cạnh tranh với Windows – Mac OS của Apple và các bản phân phối Linux – không tuân thủ các cam kết về bảo mật như Windows đang làm được. Đây là một sai lầm rõ ràng.

Tệ hơn, tuyên bố này còn phạm phải một sai lầm khác khi cho rằng Windows 10 không hề bị tổn thương. Trên thực tế, bằng chứng về cách khai thác lỗ hổng này (proof-of-concept exploit) còn được đặt tên là Win10.py. Một bản tuyên bố khác, cập nhật hơn được phát hành sau đó vào thứ Sáu, đã loại bỏ các lời khuyên về việc sử dụng Windows 10 và Edge, nhưng không cho biết lý do tại sao, và nhân viên của hãng WE Communications cũng không cho biết thêm chi tiết.

Từ một lỗ hổng bình thường thành một thảm họa tiềm tàng

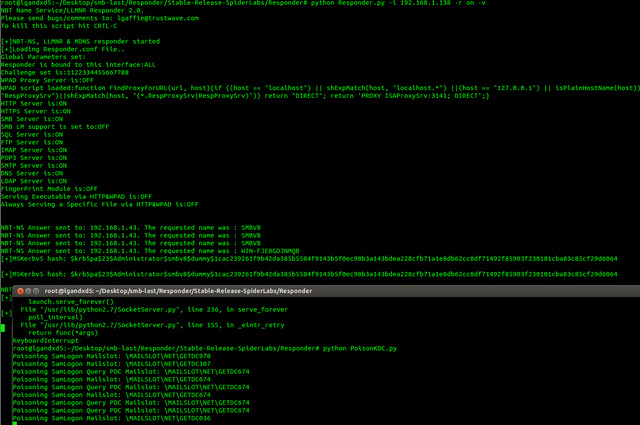

Người phát hiện ra lỗ hổng khai thác này là Laurent Gaffie, một nhà nghiên cứu bảo mật, người từng thông báo về lỗi này cho Microsoft vào tháng Chín. Trao đổi với Arstechnica, anh cho biết rằng, hãng phần mềm dự định vá lỗ hổng này vào tháng Mười Hai, nhưng sau đó họ đã quyết định hoãn phát hành bản vá cho đến tháng Hai để nó có thể kết hợp cùng với bản vá sửa lỗi giao thức SMB khác.

Cách xử lý đó chính là lý do khiến Gaffie nổi giận và quyết định công khai về lỗ hổng này trước khi bản vá ra mắt. Trong email của mình, Gaffie cho biết:

“Tôi quyết định công bố lỗi này một tuần trước khi bản vá được phát hành, bởi vì đây không phải lần đầu tiên Microsoft lờ đi các lỗi do tôi phát hiện. Tôi đang làm việc này miễn phí cho họ (tôi không được trả chút nào cho công việc này) với mục tiêu giúp các người dùng của họ. Nếu họ lờ đi những lỗi như thế này, họ sẽ chẳng giúp ích gì cho người dùng ngoại trừ việc kiểm soát các thiệt hại về thương hiệu và phát hành bản vá theo kiểu chủ nghĩa cơ hội.”

Cho dù Microsoft có thể có lý do hợp lý để trì hoãn bản vá này, nhưng khi cách khai thác lỗ hổng này được công bố, việc người dùng không biết gì về các tác động hay giải pháp khắc phục cho nó là sai sót không thể bào chữa được. Không những vậy, CERT còn cảnh báo về việc các cuộc tấn công thực thi mã độc có thể được thực hiện dựa trên lỗ hổng Win10.py nếu nó không được xử lý đúng cách.

Có lẽ đã đến lúc bộ phận công bố thông tin về lỗ hổng của Microsoft nên loại bỏ các nhà tiếp thị và để các kỹ sư về bảo mật thay thế vị trí phát ngôn đó.

Tham khảo Arstechnica

Nguồn: Genk.vn