Các nhà nghiên cứu bảo mật mới phát hiện ra một lớp lỗ hổng mới trong chip Intel và nếu bị khai thác tấn công, nó có thể được sử dụng để ăn trộm thông tin nhạy cảm trực tiếp từ bộ xử lý.

Lỗ hổng này cũng tương tự như Spectre và Meltdown, khi chúng khai thác điểm yếu trong việc dự đoán thực thi, một phần quan trọng trong cách các bộ xử lý hoạt động. Giờ đây, cùng các nhà nghiên cứu phát hiện ra Meltdown và Spectre, đã trở lại với một loạt các lỗi làm rò rỉ dữ liệu mới.

Được đặt tên là "ZombieLoad", nó là một cuộc tấn công kênh phụ (side-channel) nhắm vào các chip Intel, cho phép hacker khai thác một cách hiệu quả các lỗ hổng này thay vì chỉ tiêm vào các dòng code độc hại. Intel cho biết ZombieLoad tạo thành từ 4 lỗi, và chúng đã được các nhà nghiên cứu cho biết từ một tháng trước.

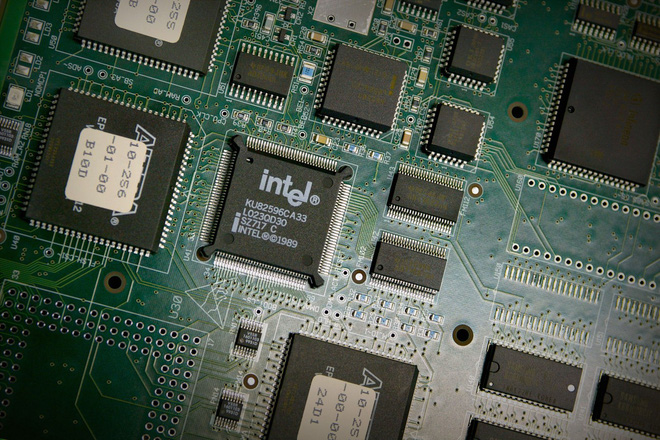

Gần như mọi máy tính dùng chip Intel từ năm 2011 đều bị ảnh hưởng bởi các lỗ hổng này. Trong khi đó, các chip AMD và ARM không bị xem như có thể tổn thương với các cuộc tấn công kênh phụ trước đây.

Cái tên ZombieLoad lấy tên từ "Zomebie Load", lượng dữ liệu mà bộ xử lý không thể hiểu hoặc xử lý đúng cách, do vậy nó buộc phải nhờ sự trợ giúp từ các microcode (một tập lệnh bên trong CPU để mô tả các lệnh chi tiết cần thực hiện) của bộ xử lý để tránh sự cố. Các ứng dụng thường chỉ có thể thấy dữ liệu của riêng chúng, nhưng lỗ hổng này cho phép dữ liệu đó chảy qua các tường ngăn đó.

Trên thực tế, các nhà nghiên cứu đã đăng tải một đoạn video cho thấy lỗ hổng này có thể được khai thác để biết nạn nhân đang truy cập trang web nào theo thời gian thực, cũng như dễ dàng lấy được mật khẩu và token truy cập để đăng nhập vào tài khoản trực tuyến của nạn nhân.

Do vậy, ZombieLoad sẽ làm rò rỉ bất kỳ dữ liệu nào hiện đang được tải trong nhân bộ xử lý. Intel cho biết các bản vá cho microcode sẽ giúp làm sạch bộ đệm của bộ xử lý, ngăn chặn việc đọc dữ liệu.

Những thiết bị nào chịu ảnh hưởng từ ZombieLoad

Cũng giống như với Meltdown và Spectre, không chỉ PC và các laptop chịu ảnh hưởng từ ZombieLoad – mà cả đám mây cũng có thể bị tấn công. ZombieLoad có thể được kích hoạt trong các máy ảo, vốn là những hệ thống được cách ly khỏi các hệ thống ảo và các thiết bị host khác.

Đây sẽ là một vấn đề nghiêm trọng trong môi trường đám mây, nơi máy ảo của các khách hàng khác nhau đang chạy trên cùng phần cứng máy chủ.

Cho dù không có cuộc tấn công nào được báo cáo công khai, các nhà nghiên cứu không hoàn toàn loại trừ khả năng đó, vì không nhất thiết bất kỳ cuộc tấn công nào cũng để lại dấu vết.

Nhưng với người dùng thông thường, Daniel Gruss, một trong những nhà nghiên cứu khám phá ra lỗ hổng mới này, cho rằng, họ không cần quá lo lắng. Lỗ hổng này vẫn chưa thể cho phép những kẻ tấn công nắm quyền điều khiển máy tính bạn ngay lập tức. Gruss cho biết việc khai thác nó "dễ hơn Spectre" nhưng "khó hơn Meltdown" và đều phải có các kỹ năng và nỗ lực đặc biệt để sử dụng nó trong cuộc tấn công.

Nhưng nếu các mã khai thác của lỗ hổng được biên dịch vào trong một ứng dụng hoặc được gửi đi như malware, "chúng tôi có thể thực hiện một cuộc tấn công". Gruss cho biết.

Intel đã phát hành microcode để vá các bộ xử lý bị tổn thương, bao gồm Intel Xeon, Broadwell, Sandy Bridge, Skylake và Haswell. Ngoài ra cả Intel Kaby Lake, Coffee Lake, Whiskey Lake và Cascade Lake cũng bị ảnh hưởng, cũng như cả các bộ xử lý Atom và Knights.

Bên cạnh Intel, những người khổng lồ công nghệ khác, như các nhà sản xuất thiết bị và PC, cũng đang phát hành các bản vá cho những cuộc tấn công có thể xảy ra. Các nhà sản xuất máy tính như Apple và Microsoft cũng như cả nhà sản xuất trình duyệt, Google đã ra mắt các bản vá.

Cũng tương tự như với Meltdown và Spectre, Intel cho biết các bản vá ZombieLoad sẽ gây ảnh hưởng đến hiệu năng bộ xử lý. Đại diện Intel cho biết với TechCrunch, hiệu năng trên các máy tính cá nhân có thể giảm nhiều nhất đến 3% và đến 9% trên các môi trường trung tâm dữ liệu. Nhưng Intel cũng cho rằng, chúng gần như không thể nhận ra trong hầu hết các trường hợp.

Tham khảo TechCrunch

Nguồn: Genk.vn