Cho đến nay, ransomware WannaCry với các công cụ hack ăn cắp từ Cơ quan An ninh Nội địa Mỹ (NSA) đã tấn công đến khoảng 200.000 máy tính tại 150 quốc gia khác nhau. Vào thứ Hai vừa qua, các nhà nghiên cứu cho biết, một bộ kit tấn công khác với cùng những vũ khí này đã được sử dụng trong một đợt hack trước đó, có thể có quy mô còn lớn hơn nữa và làm cho các máy tính bị nhiễm mã độc trở thành một phần trong một mạng botnet được dùng để khai thác các loại tiền mã hóa.

Cũng giống như WannaCry, cuộc tấn công chưa từng được biết đến này sử dụng một bộ khai thác (exploit) có tên mã là EternalBlue và một cửa hậu (backdoor) có tên DoublePulsar, cả hai công cụ hack do NSA phát triển. Chúng bị một nhóm hacker có tên gọi Shadow Brokers ăn trộm và rò rỉ ra vào giữa tháng Tư vừa qua.

Nhưng thay vì ransomware, chúng được sử dụng để cài đặt một phần mềm khai thác tiền mã hóa, có tên gọi Adylkuzz. WannaCry, ransomware này được lấy tên từ một phần mềm khai thác mật khẩu cao cấp (password hard-coded), còn được biết đến với tên WCry.

Tòa nhà trụ sở của Cơ quan An ninh Nội địa Mỹ NSA.

Kafeine, một nhà nghiên cứu nổi tiếng tại hãng bảo mật Proofpoint, cho biết cuộc tấn công đã có thể đã bắt đầu trong khoảng thời gian từ 24 tháng Tư cho đến 2 tháng Năm. Anh cho rằng, cuộc tấn công này có hiệu quả đáng kinh ngạc trong việc xâm nhập vào các máy tính có kết nối Internet, nhưng vẫn chưa được cài đặt các bản cập nhật của Microsoft phát hành từ đầu tháng Ba để vá các lỗ hổng nghiêm trọng trong giao thức nhắn tin SMB (Server Message Block).

Trong một bài đăng trên blog của mình vào thứ Hai vừa qua, Kafeine viết

“Trong quá trình nghiên cứu về cuộc tấn công WannaCry, chúng tôi phát hiện ra một lỗ hổng trên máy tính thử nghiệm với cuộc tấn công EternalBlue. Trong khi chúng tôi cho rằng sẽ tìm thấy WannaCry, chiếc máy tính thử nghiệm đã bị lây nhiễm một loại mã độc bất ngờ và không mấy ai biết tới: phần mềm khai thác tiền mã hóa Adylkuzz. Chúng tôi lặp lại thử nghiệm này nhiều lần và nó đều cho ra một kết quả tương tự: trong vòng 20 phút sau khi máy tính có lỗ hổng truy cập web, nó đã bị một mạng botnet khai thác Adylkuzz.”

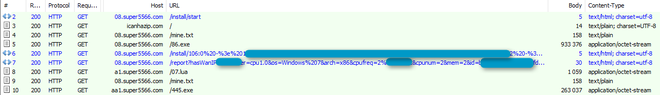

“Cuộc tấn công được phát động từ hàng loạt máy chủ riêng ảo, đang càn quét Internet trên cổng TCP 445 để tìm các mục tiêu tiềm năng.”

“Dựa trên việc khai thác thành công thông qua EternalBlue, các máy tính sẽ bị lây nhiễm mã độc với cửa hậu DoublePulsar. Thông qua backdoor này, Adylkuzz sẽ được tải xuống từ một host khác và chạy trên máy bị lây nhiễm. Một khi chạy, đầu tiên Adylkuzz sẽ dừng bất cứ tiến trình nào của bản thân đã chạy trước đó và chặn giao thức liên lạc SMB để tránh lây nhiễm thêm. Sau đó nó xác định địa chỉ IP công khai của nạn nhân và tải xuống các hướng dẫn khai thác, chương trình khai thác mã hóa (cryptominer) và các công cụ làm sạch.”

Các triệu chứng của cuộc tấn công này bao gồm việc mất truy cập vào tài nguyên mạng lưới và làm hệ thống bị chậm. Kafeine cho rằng một số người nghĩ rằng máy tính của họ bị nhiễm WannaCry nhưng thực ra máy của họ đang bị Adylkuzz tấn công. Điều thú vị hơn cả là, chính cuộc tấn công ngấm ngầm này đã góp phần hạn chế sự lây lan của WannaCry khi nó tắt giao thức liên lạc SMB để ngăn chặn má tính bị xâm nhập rơi vào tay các mạng botnet cạnh tranh với nó.

Các nhà nghiên cứu Proofpoint đã xác định được hơn 20 host được cài đặt để quét Internet và lây nhiễm các máy tính có lỗ hổng mà nó tìm thấy. Các nhà nghiên cứu cũng đã biết đến hơn một chục máy chủ đang hoạt động bị Adylkuzz kiểm soát. Sau đó, mạng botnet này sẽ khai thác Monero, một loại tiền mã hóa hoàn toàn ẩn danh, trái ngược với Bitcoin, khi các giao dịch đều có thể lần theo được.

Cũng trong thứ Hai vừa qua, một nhà nghiên cứu bảo mật làm việc tại Google đã tìm thấy các dấu vết kỹ thuật số có liên quan đến một phiên bản WCry từ tháng Hai của nhóm Lazarus Group, một nhóm hacker với liên hệ với Bắc Triều Tiên. Trong một báo cáo công bố vào tháng trước, các nhà nghiên cứu của Kaspersky Lab cho rằng, một nhánh của Lazarus Group chịu trách nhiệm về lợi nhuận tài chính, đã cài đặt phần mềm khai thác tiền mã hóa trên các máy tính bị hack để tạo ra các đồng Monero.

“Phần mềm đó tiêu thụ nhiều tài nguyên đến mức hệ thống trở nên thiếu ổn định và bị đơ.” Các nhà nghiên cứu cho biết.

Tạo thành một mạng lưới botnet với kích cỡ đủ để kiềm chế WannaCry và che giấu nó trong thời gian từ 2 đến 3 tuần thật sự là một kỳ tích khổng lồ. Việc công bố báo cáo vào thứ Hai vừa qua càng làm dấy lên nghi ngờ rằng vẫn còn nhiều mạng botnet khác đã được xây dựng dựa trên các công cụ hack của NSA nhưng vẫn chưa được xác định.

Theo Arstechnica

Nguồn: Genk.vn

Địa điểm: Hà Nội

Lương: Cạnh Tranh

Trưởng Nhóm Tích Hợp Mạng & Bảo Mật

Công ty cổ phần Công nghệ Mạng và Truyền thông

Địa điểm: Hà Nội

Lương: Dưới 45 Tr VND

Kỹ Sư Tư Vấn Giải Pháp Mạng Và Bảo Mật

Công ty cổ phần Công nghệ Mạng và Truyền thông

Địa điểm: Hà Nội

Lương: Cạnh Tranh

Địa điểm: Hà Nội

Lương: Cạnh Tranh

Chuyên viên quản trị và an ninh mạng

Công Ty Cổ Phần Tân Vĩnh Cửu (Tavico group)

Địa điểm: Đồng Nai

Lương: Cạnh Tranh

Địa điểm: Hà Nội

Lương: 17 Tr - 37 Tr VND

Trưởng Phòng Quản lý Tuân Thủ & Bảo Mật (CNTT)

Công Ty Cổ Phần Tập Đoàn Đầu Tư Địa Ốc No Va

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Chuyên viên Bảo mật Công nghệ thông tin

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Chuyên viên Giám sát Bảo Mật (CNTT)

Công Ty Cổ Phần Tập Đoàn Đầu Tư Địa Ốc No Va

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh