Trong khi việc Huawei Mate 30 có thể cài được ứng dụng Google nhờ vào một số thủ thuật đang thắp lên hy vọng cho nhiều người, thì nhà phát triển John Wu – vốn nổi tiếng vì là người làm nên Magisk, công cụ root Android phổ biến – đã có một bài đăng trên trang Medium lý giải về việc tại sao các ứng dụng Google lại cài được trên Mate 30.

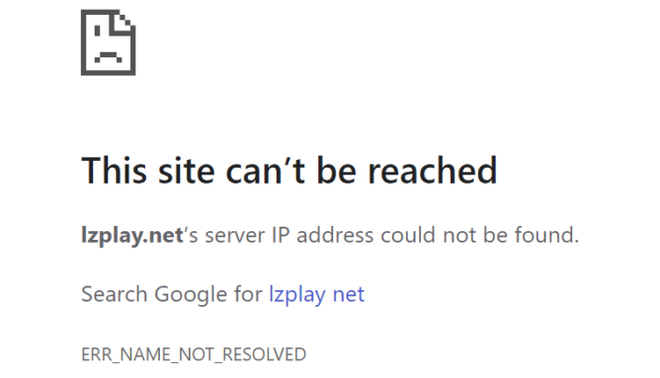

Theo lời giải thích của John Wu, dù là một giải pháp rất thú vị nhưng cách cài đặt ứng dụng Google thông qua LZPlay lại có nhiều rủi ro dưới góc độ bảo mật. Chỉ không lâu sau khi đăng tải lời giải thích này, website chứa file APK cài đặt của LZPlay đã bị gỡ bỏ, không truy cập được.

Giải pháp thay thế Google Play Store

Đối với những người quan tâm đến bảo mật, việc một ứng dụng như LZPlay có thể đánh lừa hệ thống để có được quyền cấp phép ngang mức quản trị cấp cao là điều rất đáng ngại. Một ứng dụng bên thứ ba, mã nguồn đóng và không rõ nguồn gốc như nó lại có quyền truy cập để chặn hoặc cho phép việc cài đặt ứng dụng một cách âm thầm chính là những gì sẽ bị cảnh báo nguy hiểm mức cao trong lĩnh vực bảo mật.

Thật không may, giải pháp tránh né của LZPlay về cơ bản đang là cách làm duy nhất để những người quan tâm đến việc cài đặt Google Play Store lên chiếc Mate 30, khi Huawei vẫn đang gặp phải lệnh cấm từ chính phủ Mỹ cũng như từ chối mở khóa bootloader trên thiết bị này. Không có một giải pháp chính thức, LZPlay đang là lựa chọn phổ biến hiện nay, cho dù nó gây ra nhiều vấn đề lo ngại về bảo mật.

Các hàm API không chính thức – lý do cho việc cài đặt Play Store trên Mate 30

Đối với những người quan tâm đến bảo mật như nhà phát triển John Wu, điều thú vị hơn cả việc cài đặt ứng dụng Google lên Huawei Mate 30 là tại sao thiết bị này có thể làm như vậy. Vì đây đều là các ứng dụng hệ thống của Android nên nếu không được Google cấp quyền thì chúng sẽ không thể cài đặt được.

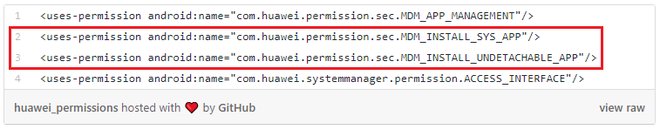

Các hàm API không công khai chính là cánh cửa để cài đặt các ứng dụng hệ thống lên Huawei Mate 30 - một dạng backdoor nằm trên thiết bị mà người dùng không hề hay biết.

"Bí thuật" ở đây chính là LZPlay sử dụng một bộ các hàm API bí mật, không được công bố công khai, nằm ngay trong phần mềm Mate 30 để cài đặt các ứng dụng hệ thống này. Điều này cũng giống như việc Huawei đã đặt một số backdoor (cửa hậu) vào trong phần mềm của mình để các ứng dụng không phải hệ thống được cấp phép truy cập với quyền ưu tiên cao hơn.

Trên thực tế điều này sẽ không nguy hiểm nếu bất kỳ ai cũng có thể tiếp cận đến các hàm API bí mật này – hay nói cách khác, Huawei mở khóa bootloader của thiết bị. Nhưng theo John Wu, hiện tại nếu không có key xác thực do Huawei cấp phép, các ứng dụng ngoài không thể truy cập tới những API này nếu như các nhà phát triển không gửi ứng dụng của mình lên Huawei và chờ đợi họ chấp thuận.

Cũng vì không phải bất kỳ ai cũng được sử dụng các hàm API này, điều đáng lo ngại nhất đối với giải pháp cài đặt LZPlay này là nó phá vỡ mô hình bảo mật truyền thống của Android, khi Huawei và các nhà phát triển được họ chấp thuận có thể cài đặt một backdoor bên ngoài vào trong thiết bị với quyền cấp phép mức cao nhất.

Điều này nghĩa là về mặt kỹ thuật, giống như bất kỳ backdoor nào khác, Huawei có thể sử dụng nó để làm bất kỳ thứ gì khác, như cấp quyền truy cập cho các ứng dụng hoặc thực thể đáng ngờ nào đó, hoặc làm rò rỉ và xâm phạm đến các chứng nhận bảo mật trong tương lai.

Đến thời điểm hiện tại trang web lzplay.net đã bị gỡ bỏ.

Lời giải thích rõ ràng của John Wu đã khiến nhiều người chú ý, khi chỉ không lâu sau đó, trang web chứa ứng dụng LZPlay đã bị gỡ bỏ. Tuy nhiên không rõ trang web này bị gỡ bỏ do chính nhà phát triển của ứng dụng đó (một ai đó tên QiHoo Jiagu) hay nhà cung cấp dịch vụ lưu trữ web, Alibaba.

Rất có thể chính Huawei đã gỡ bỏ nó, sau khi những thông tin tiêu cực liên quan đến tính bảo mật và rủi ro kỹ thuật của ứng dụng xuất hiện trên các phương tiện truyền thông – dù sao đi nữa, nếu không có được sự chấp thuận của Huawei, các ứng dụng như LZPlay sẽ không thể hoạt động được.

Dù bất cứ lý do gì đi nữa, website lzplay.net đã bị gỡ bỏ và lối thoát cho việc cài đặt Google Play Store trên Mate 30 cũng biến mất theo nó. Mặc dù vậy, những người vẫn quan tâm đến việc cài đặt ứng dụng Google lên thiết bị này có thể trông chờ vào ai đó sẽ upload bộ cài LZPlay lên để sử dụng. Tuy nhiên lúc đó rủi ro bảo mật có thể cao hơn thêm một mức nữa khi không ai biết trong đó sẽ được ẩn chứa những mã độc nào hay không.

Tham khảo Android Central

Nguồn: Genk.vn