Hacker tại Nga dường như đã tìm ra cách để qua mặt bộ máy kiểm duyệt của Gmail nhằm xâm nhập vào tài khoản người dùng nhờ vào chính các dịch vụ của Google.

Hôm thứ Năm, các nhà nghiên cứu đã phát hiện một chiến dịch gián điệp và thông tin giả mạo từ Nga sử dụng email được thiết kế tinh vi để lừa người dùng “dâng” mật khẩu cho tin tặc mà không hề hay biết. Đó là một kỹ thuật lừa đảo nhắm tới hơn 200 nạn nhân, gồm các nhà báo và nhà hoạt động chính trị của chính phủ Nga, cũng như những người có liên hệ với quân đội Ukraina và các quan chức cấp cao trong các công ty năng lượng trên thế giới.

Nhóm Citizaen Lab thuộc trường Munk – Đại học Toronto đã xác định được số nạn nhân dựa vào dấu vết trong hai email lừa đảo gửi đến David Satter, một nhà báo và nhà nghiên cứu người Mỹ.

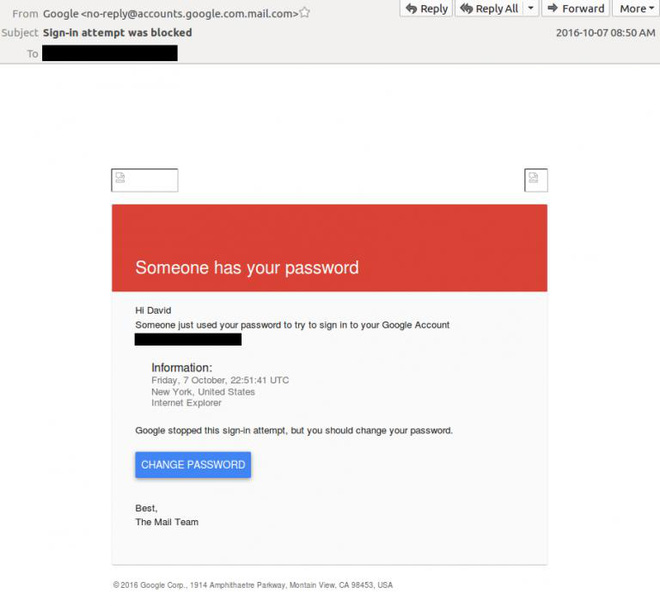

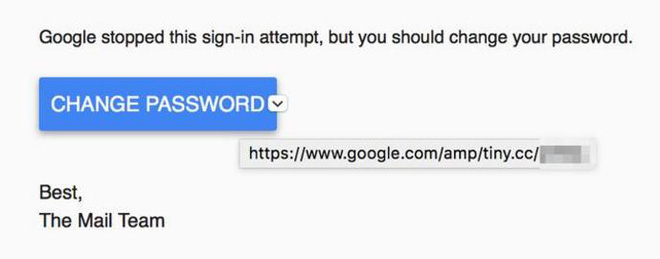

Vào ngày 7/10, Satter nhận được email mạo danh có thiết kế trông giống như từ bộ phận hỗ trợ của Google nội dung thông báo có ai đó đã đánh cắp mật khẩu tài khoản. Trong thư gợi ý ông cần thay đổi mã bảo vệ bằng cách nhấp vào đường dẫn đi kèm.

Cũng giống như các cuộc tấn công lừa đảo nhắm vào chiến dịch tranh cử của Hillary Clinton dẫn tới vụ rò rỉ thư điện tử của Ủy ban quốc gia đảng Dân chủ (DNC) hồi năm ngoái, email đó không phải đến từ Google. Trên thực tế, chúng là sản phẩm của nhóm tin tặc có tên Fancy Bear hoặc APT28 xuất phát từ Nga.

Nút “Change Password” được liên kết với một URL dạng rút gọn từ dịch vụ Tiny.cc, một đối thủ cạnh tranh của Bitly. Tuy nhiên, hacker đã khéo léo thiết kế trang đích thành liên kết hợp pháp nhờ sử dụng AMP của Google (Trang trên thiết bị di động được tăng tốc - Accelerated Mobile Pages). Đây là dịch vụ để tạo trang web nhẹ và tải nhanh, phù hợp với thiết bị di động của gã khổng lồ tìm kiếm. Đáng chú ý, chúng lại được tạo một bản sao trên máy chủ của Google và hoạt động như một chuyển hướng trang đích.

Theo các chuyên gia tại Citizen Lab, hacker sử dụng Google AMP để lừa nạn nhân tin rằng đó là email từ Google. John Scott-Railton, nhà nghiên cứu cao cấp tại Citizen Lab cho biết: “Đó là cuộc chơi may rủi, bạn không thể câu được mọi con cá nhắm tới, nhưng vẫn có tỷ lệ phần trăm nhất định sập bẫy”.

Nếu di chuyển trỏ chuột vào liên kết để kiểm tra, nạn nhân sẽ thấy một URL dạng Google.com/amp trông rất an toàn theo sau là dạng rút gọn của Tiny.cc. Ví dụ như: https://www.google.com/amp/tiny.cc/abcd .

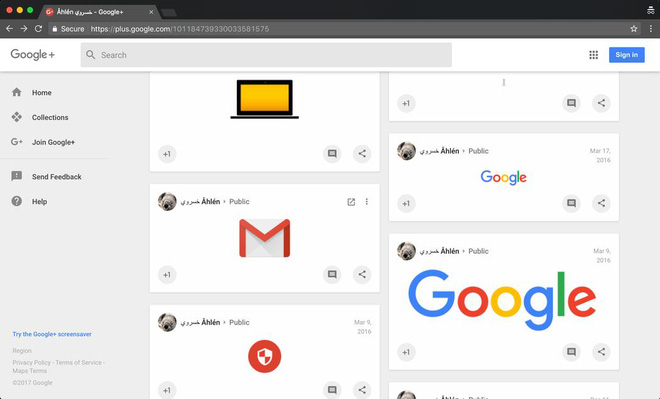

Thủ thuật dùng dịch vụ chuyển hướng của Google có thể qua mặt được bộ lọc của Gmail. Chưa hết, Citizen Lab còn tìm thấy địa chỉ rút gọn dạng Tiny.cc trỏ tới trang Google Plus chứa hình ảnh cảnh báo bảo mật trông chẳng khác gì của Gmail. Rất có thể, tin tặc dùng để nhúng vào các email lừa đảo nhằm tránh khỏi sự kiểm soát của Google.

Người dùng nên cảnh giác trước những email lạ hoặc kiểm tra kỹ địa chỉ thư tránh bị lừa. Mới đây, "đại dịch" WannaCry cũng lây nhiễm một phần qua cách thức đường link đi kèm trong mail. Đó trở thành bài học đắt giá cho những ai thiếu cảnh giác trong việc bảo vệ chính mình.

Nguồn: Genk.vn