Được đặt tên là "Agent Smith" (Đặc vụ Smith), malware này lợi dụng những điểm yếu đã biết trong hệ điều hành Android để thay thế các ứng dụng đã cài đặt trên thiết bị bằng các phiên bản ứng dụng giả độc hại mà không cần đến sự can thiệp của người dùng.

Theo các nhà nghiên cứu, Agent Smith còn tận dụng đặc quyền truy xuất rất rộng của mình để hiển thị các quảng cáo lừa đảo và kiếm tiền từ chúng.

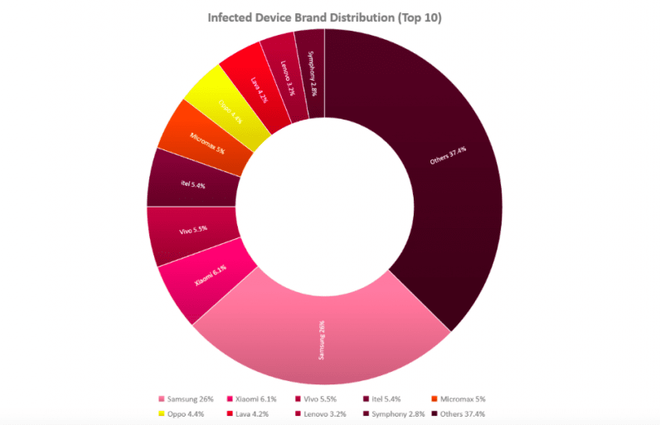

Malware này chủ yếu nhắm đến các thiết bị hoạt động ở Ấn Độ và các quốc gia châu Á khác như Pakistan và Bangladesk. Đến thời điểm này, nó đã lây nhiễm khoảng 25 triệu thiết bị, trong đó trung bình mỗi nạn nhân bị thay thế đến gần 112 ứng dụng.

Agent Smith lây nhiễm phổ biến trên các thiết bị chạy Android 5 và 6, hầu hết quá trình lây nhiễm kéo dài trong khoảng thời gian ít nhất 2 tháng.

Ở hình dạng hiện tại, Agent Smith đang được những tên hacker lợi dụng để thu lợi tài chính thông qua các quảng cáo độc hại. Nhưng xét khả năng thay thế các ứng dụng Android phổ biến của nó, các nhà nghiên cứu cảnh báo rằng có vô vàn những khả năng loại malware này có thể gây hại cho thiết bị của người dùng.

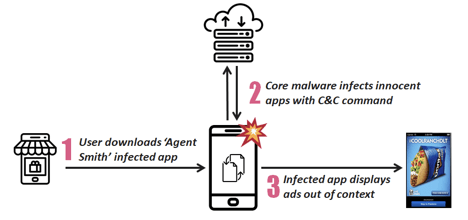

Agent Smith hoạt động ra sao?

Các nhà nghiên cứu của Check Point cho biết họ đã gặp con malware này hồi đầu năm 2019, sau khi quan sát nhiều đợt tấn công malware Android nhằm vào người dùng Ấn Độ. Vấn đề càng phức tạp hơn khi phương thức lây nhiễm của malware này là rất âm thầm, khiến nó cực khó để phát hiện cho đến khi thiết bị đã bị can thiệp.

Agent Smith lây nhiễm thông qua một chuỗi gồm 3 giai đoạn nhằm xây dựng nên một mạng lưới botnet gồm nhiều thiết bị, có thể điều khiển từ một máy chủ ra lệnh và kiểm soát (C&C) để thực hiện các câu lệnh độc hại.

- Giai đoạn đầu tiên bắt đầu với một ứng dụng thả mồi, được nạn nhân cài đặt lên thiết bị Android một cách tự nguyện. Chúng thường là những phiên bản repack của các ứng dụng chính hãng như trò chơi Temple Run với các mã lệnh bổ sung.

- Ứng dụng thả mồi này sẽ tự động cài đặt một ứng dụng malware - thông thường là một tập tin cài đặt Android (đuôi APK) - với biểu tượng được ẩn đi khỏi màn hình chính của launcher. Chúng còn trốn khỏi sự phát hiện của hệ thống bằng cách giả dạng làm các chương trình cập nhật liên quan đến Google.

- Malware chính nằm trong tập tin APK sẽ lọc ra danh sách các ứng dụng đã cài đặt trên thiết bị và so sánh danh sách này với một danh sách gồm các ứng dụng giả mạo (được gọi là "danh sách mồi") lấy từ máy chủ C&C hoặc được tích hợp sẵn trong malware. Nếu có một ứng dụng trùng khớ, nó sẽ trích xuất tâp tin APK của ứng dụng đó, chèn các mô-đun quảng cáo độc hại vào tập tin APK này, và cài đặt một phiên bản nhái của ứng dụng dưới dạng một bản cập nhật thông thường.

Mã lệnh bổ sung trong ứng dụng thả mồi - được gọi là "loader" - chủ yếu dùng để trích xuất và nạp một mô-đun "lõi", có chức năng liên lạc với máy chủ C&C để lấy danh sách các ứng dụng Android phục vụ việc quét tìm trên thiết bị.

Danh sách này bao gồm nhiều ứng dụng phổ biến ở Ấn Độ như WhatsApp, SHAREit, MX Player, JioTV, Flipkart, Truecaller, Dailyhunt, Hotstar (một dịch vụ stream video điều hành bởi Star India, một công ty con của Walt Disney) và nhiều ứng dụng khác.

Khi tìm thấy ứng dụng mục tiêu trên thiết bị Android, mô-đun "lõi" sẽ lợi dụng lỗ hổng Janus - lỗ hổng được phát hiện bởi công ty bảo mật Bỉ GuardSquare vào năm 2017 - để thay thế ứng dụng thật bằng một phiên bản bị lây nhiễm mà không cần thay đổi chữ ký của ứng dụng.

Một khi ứng dụng bị lây nhiễm được cài đặt lên thiết bị, một mô-đun "boot" tron ứng dụng sẽ trích xuất và thự thi các nội dung độc hại. Nhưng để ngăn việc nhà phát triển tung ra một bản cập nhật chính chủ ghi đè lên mọi thay đổi mà malware đã thực hiện với ứng dụng, nó sẽ triển khai một mô-đun "patch" nhằm tắt cập nhật tự động đối với ứng dụng nhái đó.

Sau khi mọi thứ đã đâu vào đấy, malware sẽ liên lạc với máy chủ C&C để kéo xuống các quảng cáo lừa đảo. Chính các máy chủ C&C này đã giúp các nhà nghiên cứu Check Point thu hẹp lại danh sách các tên miền được sử dụng bởi hacker để truyền tải danh sách "mồi" và các quảng cáo độc hại đến các thiết bị bị lây nhiễm.

Ai đứng sau malware Agent Smith?

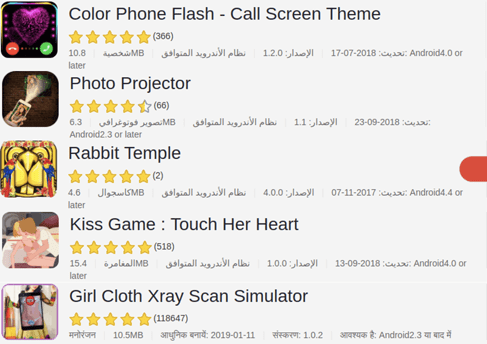

Theo các nhà nghiên cứu, Agent Smith đã xuất hiện từ khoảng tháng 1/2016. Các hacker bắt đầu sử dụng 9Apps làm kênh phân phối adware bằng cách tạo ra một loạt các ứng dụng thả mồi.

9Apps là một cửa hàng ứng dụng Android bên thứ ba do UCWeb điều hành (UCWeb được Alibaba Group thâu tóm vào năm 2014). Một trong những sản phẩm phổ biến nhất của hãng này là UC Browser - một trình duyệt web khá nổi tiếng tại các thị trường như Trung Quốc, Ấn Độ và Indonesia.

Chiến dịch malware bùng nổ vào nửa sau năm 2018, trước khi suy giảm đáng kể vào đầu năm nay.

Top 5 ứng dụng thả mồi trên 9Apps

Trong vài tháng gần đây, các nhà nghiên cứu đã phát hiện 11 ứng dụng bị lây nhiễm trên Google Play Store có chứa các thành phần độc hại nhưng đang ở trạng thái ngừng kích hoạt bị Agent Smith lợi dụng, cho thấy những kẻ đứng sau malware này đang bắt đầu sử dụng chính nền tảng phân phối ứng dụng của Google để phát tán adware. Google đã gỡ bỏ các ứng dụng nói trên sau khi nhận được báo cáo của Check Point.

Với thông tin thu được, các nhà nghiên cứu đã có thể liên hệ chiến dịch tấn công của "Agent Smith" với một công ty Internet Trung Quốc trụ sở ở Quảng Châu. Họ phát hiện ra rằng công ty công nghệ này điều hành một hoạt động kinh doanh nhằm giúp các nhà phát triển Android Trung Quốc xuất bản và quảng bá các ứng dụng của họ trên các nền tảng nước ngoài.

Nhưng Check Point cho biết họ tìm thấy các quảng cáo tuyển dụng nhân viên vào các vị trí có liên quan đến cơ sở hạ tầng của malware Agent Smith và không có liên hệ gì đến công việc kinh doanh chính của công ty cả.

Họ còn tiết lộ rằng "danh sách con mồi của Agent Smith không chỉ bao gồm các ứng dụng phổ biến bị ảnh hưởng bởi lỗ hổng Janus để đảm bảo hiệu quả cao nhất, mà còn chứa nhiều ứng dụng đối thủ của kẻ chủ mưu nhằm phá hoại tính cạnh tranh".

Tác động

"Ứng dụng thả mồi của Agent Smith sử dụng một chiến thuật lây nhiễm rất tham lam" - Check Point cho biết. "Chỉ thay thế một ứng dụng vô hại với một ứng dụng nhái đã bị lây nhiễm là chưa đủ đối với loại malware này. Nó làm điều đó với mọi ứng dụng trên thiết bị miễn là tên gọi của tập tin ứng dụng nằm trong danh sách mồi".

Sự phát triển mạnh mẽ của malware còn là kết quả của việc các nhà điều hành 9Apps cho phép hàng trăm ứng dụng thả mồi tồn tại trên nền tảng này - chủ yếu là biến thể của các ứng dụng chỉnh ảnh, game, hay các ứng dụng liên quan giải trí người lớn.

"Agent Smith" đặc biệt nhằm vào người dùng ở Ấn Độ, nhưng các nhà nghiên cứu còn tìm thấy các đợt tấn công ở Ả-rập Saudi, Anh, và Mỹ. Chỉ riêng Ấn Độ đã chiếm đến hơn 15 triệu thiết bị Android bị lây nhiễm.

Ngoài ra, các nhà nghiên cứu còn phát hiện ra rằng chỉ riêng 5 ứng dụng thả mồi độc hại nhất đã được tải về hơn 7,8 triệu lần, và các thiết bị của Samsung và Xiaomi là các thiết bị bị lây nhiễm nhiều nhất ở Ấn Độ.

Kết luận

Đây không phải là lần đầu tiên một kẻ tấn công tận dụng các cơ chế phân phối ứng dụng bên thứ ba để lây nhiễm malware vào các thiết bị. Bên cạnh việc lợi dụng một lỗ hổng đã từng được vá trước đó, mối quan ngại ở đây là những kẻ điều khiển malware đang đặt nền móng cho một chiến dịch phân phối thông qua cửa hàng ứng dụng chính thức của Android.

"AOSP đã vá lỗ hổng Janus kể từ Android 7 thông qua việc giới thiệu APK Signature Scheme V2. Tuy nhiên, nhằm ngăn việc lợi dụng Janus, các nhà phát triển ứng dụng cần ký ứng dụng của họ bằng chương trình mới để Android có thể tiến hành kiểm tra tính toàn vẹn của ứng dụng với các tính năng nâng cao" - các nhà nghiên cứu nói.

Cần nhấn mạnh rằng các thiết bị đang chạy các phiên bản Android cũ có thể dễ dàng bị ảnh hưởng bởi nhiều loại tấn công. Nhưng kết quả nghiên cứu còn cho thấy các nhà phát triển hệ thống cần phải cộng tác với các nhà sản xuất thiết bị, các nhà phát triển ứng dụng, và người dùng, để các bản vá được phân phối, triển khai và cài đặt kịp thời.

"Dù những kẻ đằng sau Agent Smith quyết định kiếm lời bất hợp pháp bằng các lợi dụng quảng cáo, những kẻ khác có thể thực hiện những phương thức có mức độ xâm hại và mức độ nguy hiểm cao hơn. Hôm nay, malware có thể hiển thị các quảng cáo không mong muốn, nhưng ngày mai nó có thể đánh cắp các thông tin nhạy cảm; từ các tin nhắn riêng tư đến các thông tin đăng nhập ngân hàng và nhiều thứ khác" - các nhà nghiên cứu kết luận.

Tham khảo: TheNextWeb

Nguồn: Genk.vn

CHUYÊN VIÊN LẬP TRÌNH (AUTOMATION AI)

Địa điểm: Hồ Chí Minh

Lương: 14 Tr - 16 Tr VND

Web Platform & Tech Solutions Lead

Địa điểm: Hồ Chí Minh

Lương: 25 Tr - 30 Tr VND

Business Development (Security)

Địa điểm: Hà Nội

Lương: Cạnh Tranh

Chuyên viên Lập trình (DevOps Engineer)

CÔNG TY CỔ PHẦN TIN HỌC - VIỄN THÔNG HÀNG KHÔNG AITS

Địa điểm: Hà Nội

Lương: 15 Tr - 25 Tr VND

Senior Backend Developer (Golang/Node.JS)

Địa điểm: Hồ Chí Minh

Lương: Dưới 33 Tr VND

SEO ( Seo Top Google & Quản trị web)

CÔNG TY TNHH IN ẤN KỸ THUẬT MỚI TÂN HOA MAI

Địa điểm: Hồ Chí Minh

Lương: 8 Tr - 12 Tr VND

[HCM] Lập trình viên iOS (Swift)

Công Ty Cổ Phần Giải Pháp Thanh Toán Việt Nam (VNPAY)

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Chuyên viên phân tích nghiệp vụ (Business Analyst)

Công Ty TNHH Thương Mại Xuất Nhập Khẩu Fani

Địa điểm: Hà Nội

Lương: 25 Tr - 30 Tr VND

Địa điểm: Bình Dương

Lương: Cạnh Tranh

LẬP TRÌNH GAME - GAME DEVELOPERS

Địa điểm: Hà Nội

Lương: Cạnh Tranh