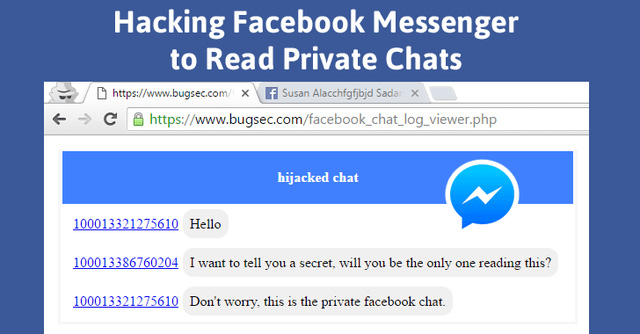

Một nhà nghiên cứu bảo mật đã khám phá ra một lỗ hổng nghiêm trọng trong Facebook Messenger, tác động đến tính bảo mật của khoảng 1 tỷ người dùng ứng dụng này, khi nó có thể cho phép kẻ tấn công đọc được toàn bộ đoạn hội thoại riêng tư của bạn.

Ysrael Gurt, một nhà nghiên cứu bảo mật tại BugSec và Cynet, cho biết về một kiểu tấn công tránh truy xuất nguồn gốc chéo (cross-origin bypass) nhắm vào Facebook Messenger sẽ cho phép kẻ tấn công truy cập được toàn bộ các tin nhắn riêng tư của bạn, hình ảnh cũng như cả các file đính kèm gửi qua ứng dụng chat này.

Để khai thác lỗ hổng này, tất cả những gì kẻ tấn công cần chỉ là đánh lừa nạn nhân ghé thăm vào một website độc hại. Theo ví dụ trong đoạn video dưới đây, một mã độc được ngụy trang như một hình ảnh quảng cáo trong một trang tin tức do kẻ tấn công điều khiển. Ngay cả khi nạn nhân chỉ truy cập vào trang tin mà không click vào quảng cáo đó, lỗ hổng này cũng đã bị khai thác.

Khi click vào đó, tất cả các đoạn hội thoại riêng tư của nạn nhân, cho dù từ ứng dụng di động của Facebook hay trên trình duyệt web, đều sẽ bị kẻ tấn công đọc được. Điều này bắt nguồn từ một lỗ hổng tác động đến cả web chat cũng như ứng dụng di động.

Được đặt tên là "Originull", lỗ hổng này dựa trên một thực tế rằng trình chat của Facebook được quản lý bởi một máy chủ đặt tại địa chỉ “{number}-edge-chat.facebook.com”, để phân chia khỏi domain thực của Facebook ( www.facebook.com ).

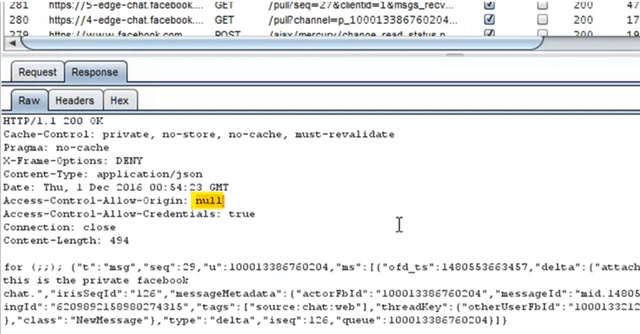

“Giao tiếp giữa JavaScript và máy chủ được thực hiện bởi XML HTTP Request (XHR). Để truy cập vào dữ liệu đến từ 5-edge-chat.facebook.com trong JavaScript, Facebook phải thêm vào một dòng “Access-Control-Allow-Origin” với nguồn gốc của người gửi, và dòng “Access-Control-Allow-Credentials” với giá trị “true” để dữ liệu có thể truy cập được, ngay cả khi cookies đã được gửi đi.” Gurt giải thích.

Nguồn gốc của vấn đề này là do lỗi cấu hình khi thực hiện gắn nhãn nguồn gốc chéo trên tên miền máy chủ chat của Facebook. Điều này đã cho phép kẻ tấn công vượt qua được khâu kiểm tra nguồn gốc và truy cập vào các tin nhắn Facebook từ một website bên ngoài.

Gurt cũng đưa ra một video trình diễn về lỗ hổng khai thác Originull, để cho thấy mức độ nguy hiểm của phương pháp tấn công tránh truy xuất nguồn gốc chéo này.

Video trình diễn việc khai thác lỗ hổng Originull trên Facebook Messenger.

Tuy nhiên, với Secrect Conversations, tính năng chat mã hóa hai đầu end-to-end của Facebook Messenger không bị ảnh hưởng bởi lỗi này, khi nó chỉ có thể được dùng trên ứng dụng di động.

“Lỗ hổng bảo mật này cho thấy tin nhắn của khoảng 1 tỷ người dùng thường xuyên hàng tháng của Messenger dễ bị tổn thương bởi những kẻ tấn công.” Stas Volfus, giám đốc công nghệ của BugSec cho biết.

“Đây là một vấn đề hết sức nghiêm trọng, không chỉ do số lượng người dùng bị ảnh hưởng, mà còn bởi vì ngay cả khi nạn nhân sử dụng một máy tính hay di động khác để gửi tin nhắn của mình, chúng vẫn hoàn toàn bị tổn thương.”

Nhà nghiên cứu đã thông báo về lỗ hổng nghiêm trọng này cho Facebook thông qua chương trình Bug Bount của họ. Nhóm bảo mật của Facebook đã biết đến vấn đề này và phát hành bản vá cho các phần dễ tổn thương.

Theo TheHackerNews

Nguồn: Genk.vn

Trưởng Nhóm Tích Hợp Mạng & Bảo Mật

Công ty cổ phần Công nghệ Mạng và Truyền thông

Địa điểm: Hà Nội

Lương: Dưới 45 Tr VND

Kỹ Sư Tư Vấn Giải Pháp Mạng Và Bảo Mật

Công ty cổ phần Công nghệ Mạng và Truyền thông

Địa điểm: Hà Nội

Lương: Cạnh Tranh

Địa điểm: Hà Nội

Lương: Cạnh Tranh

Địa điểm: Hà Nội

Lương: 17 Tr - 37 Tr VND

Trưởng Phòng Quản lý Tuân Thủ & Bảo Mật (CNTT)

Công Ty Cổ Phần Tập Đoàn Đầu Tư Địa Ốc No Va

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Chuyên viên Bảo mật Công nghệ thông tin

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Địa điểm: Hà Nội

Lương: Cạnh Tranh

Chuyên viên Giám sát Bảo Mật (CNTT)

Công Ty Cổ Phần Tập Đoàn Đầu Tư Địa Ốc No Va

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh

Địa điểm: Hồ Chí Minh

Lương: Cạnh Tranh